Você já deve ter escutado que nossos dados são valiosos. Nesse cenário, as grandes empresas de tecnologia têm o poder de influenciar nossas vidas. E, como a internet é aberta, toda informação fica disponível para indivíduos, organizações e governos.

Se o cenário parece assustador, seria ainda mais caso a criptografia não existisse. Nesse sentido, serve para proteger nossa privacidade.

Neste vasto cenário, a profusão de ataques cibernéticos conduzidos por cibercriminosos e ocorridos no mundo todo, e que resultam em vazamento de dados, tem ratificado cada vez mais a importância da Segurança de Informação dentro das organizações.

Empresas de qualquer tamanho, de qualquer segmento, sejam públicas ou privadas, são alvos constantes e para proteção de seus dados é fundamental dar atenção aos princípios básicos da segurança em tecnologia da informação: confidencialidade, integridade e disponibilidade da informação.

E entre as variadas estratégias e ferramentas que podem ser utilizadas para a proteção de dados, a mais amplamente utilizada é a criptografia, considerada uma forma extremamente efetiva e eficaz para a proteção de informações sensíveis.

Criptografia: o que é?

A palavra criptografia, de origem grega, traz em sua formação dois significados: kryptós (oculto, secreto, ininteligível) e gráphein (escrita, escrever).

Nesse sentido, Criptografia pode ser definida como um conjunto de técnicas para cifrar dados trocados entre emissor e receptor, em comunicações digitais, de modo que possam ser lidos apenas por quem tem os meios para decifrá-los e tornando-os incompreensíveis para terceiros não envolvidos.

Quando passamos nosso cartão de crédito no posto de gasolina, a maquininha recebe uma mensagem criptografada do cartão. Em seguida, envia outra mensagem criptografada ao banco que autoriza o crédito.

As conversas de vídeo no Zoom ou Google Meet também são criptografadas. Quando ligamos nossos fones de ouvido bluetooth, somente estes dispositivos têm acesso ao nosso celular. O motivo? A informação enviada aos fones é criptografada.

O Whatsapp utiliza uma versão ainda mais complexa de criptografia, conhecido como protocolo “Signal”. Deste modo, garante a confidencialidade e autenticidade das mensagens.

Criptografia: Simétrica e Assimétrica

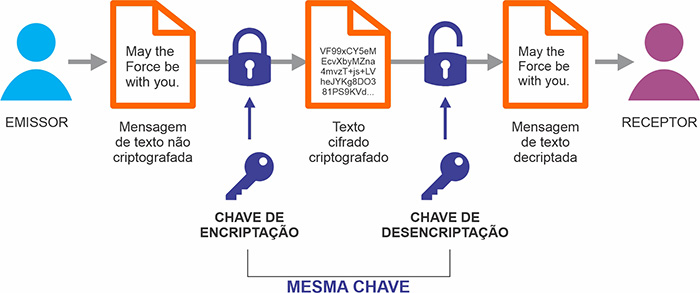

Criptografia simétrica ou criptografia de chave privada, considerada mais simples, envolve a utilização de uma única chave. Nesse método, o emissor (codificador) e o receptor (decodificador) se utilizam da mesma chave para cifrar e decifrar a informação trocada. Apesar de exigir menos esforço computacional, é menos segura. Um único vazamento irá comprometer todo o histórico de informação.

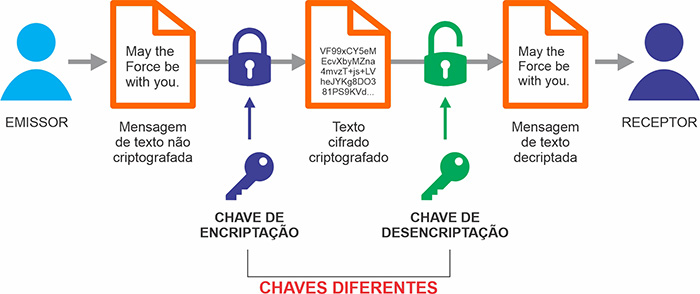

Esse problema não existe no caso da Criptografia assimétrica ou criptografia de chave pública, pois usa pares de chaves criptográficas: uma chave pública, que pode ser divulgada e distribuída publicamente, e uma chave privada, conhecida apenas pelo seu detentor. A chave de cifração é diferente da chave de decifração. Assim, uma chave é utilizada para cifrar a mensagem e a outra para decifrá-la. Para garantir a confidencialidade da informação, a chave pública será utilizada para cifrar o texto e a chave privada será utilizada para decifrá-lo. O inverso também é possível.

Criptografia: estado de dados

Considerando a definição de estado do dado e aplicabilidade do uso de criptografia segundo esse estado, é possível que seja utilizada de diversas maneiras:

Dados em repouso ou armazenados – dados residentes em dispositivos como computadores (desktops e notebooks), tablets e smartphones, a criptografia atua como um cofre e apenas a parte com a chave desse cofre pode ter acesso aos dados. Utiliza-se aqui o sistema de criptografia de chave simétrica.

Dados em uso ou em processamento – dados manipulados ou visualizados, quando, por exemplo, uma mensagem está sendo redigida. O dado poderia ser comparado à redação de um documento confidencial, em que apenas o seu detentor tem conhecimento do conteúdo. Como apenas uma pessoa tem acesso ao conteúdo do documento, terá a mesma chave, pelo sistema simétrico.

Dados em Trânsito – dados sendo transferidos por meio de uma rede entre diferentes dispositivos. A dinâmica pode ser comparada ao serviço de correios. No caso das correspondências, a preservação do sigilo pode ser verificada por meio do lacre intacto. No meio digital, a garantia é o sistema de chaves assimétricas.

Criptografia: exemplo de usos.

Internet Banking e Comércio Eletrônico – criptografia assimétrica, em uso nas conexões efetuadas com protocolo HTTPS (Hyper Text Transfer Protocol Secure). De um modo geral, este protocolo visa a garantia da integridade de um endereço eletrônico, ou seja, é responsável por estabelecer trocas de dados por meio de conexões seguras entre os servidores (hospedeiros do site acessado) e o aparelho requisitante do acesso. Na prática, é o cadeado exibido ao lado do endereço eletrônico sendo acessado pelo navegador.

Aplicativos de Mensagens – os mais conhecidos como Telegram e o WhatsApp utilizam criptografia de ponta a ponta (end-to-end encryption ou E2EE), uma implementação da criptografia assimétrica. Desse modo, nenhuma pessoa além dos usuários envolvidos nas trocas de mensagem possui acesso ao conteúdo transmitido, nem mesmo as gestoras dos aplicativos.

Anonimização de dados sensíveis – criptografar a informação de modo que dados pessoais e dados sensíveis não possam ser vistos de forma alguma e nem retornados ao seu estado original. Entender como se a chave de descriptografia fosse descartada.

Tokenização de dados – processo de criptografia específico para substituição dos dados por códigos indecifráveis, sem que a estrutura do método de armazenamento do dado seja modificada.

Transferência de Documentos e Arquivos Digitais – criptografia nos documentos digitais trocados por organizações e seus fornecedores em durante seus processos de negócios. Somente remente e destinatário têm as chaves para criptografar e descriptografar os documentos transferidos.

Envio e no Recebimento de e-mails – as ferramentas de correio eletrônico utilizam-se de métodos de criptografias para proteção de conteúdo de mensagens eletrônicas. O conteúdo da mensagem é codificado por uma chave pública (de acesso geral) e para visualização do conteúdo de maneira explícita, isto é, para decodificar a mensagem, é necessário fazer uso da chave privada, a qual é de uso exclusivo do destinatário do correio eletrônico.

Assinaturas de Documentos digitais – cada vez mais utilizada nos processos para assinatura e reconhecimento de autenticidade e valor jurídico de documentos digitais, utiliza-se de chave privada e individual (não existem chaves iguais) pertencente a quem efetua a assinatura digital do documento.

Hoje, com a transformação digital e a evolução tecnológica, a Criptografia é mais importante do que nunca para garantir dois dos princípios básicos da segurança da informação: confidencialidade e integridade. Diariamente uma organização lida com diversas informações confidenciais, que se caírem em mãos erradas, podem causar grandes transtornos e prejuízos.