Em nosso universo digital, o termo “malware” se tornou quase um clichê. Para quem opera nas trincheiras da cibersegurança, as definições de vírus, worms e trojans são tão básicas quanto a tabuada. Contudo, contentar-se com essa superficialidade é um erro primário, um luxo que o cenário de ameaças atual simplesmente não permite. O verdadeiro desafio não está em saber o que é um malware, mas em compreender como ele evolui, onde reside sua verdadeira capacidade de disrupção e, mais importante, porque ele continua vencendo batalhas que deveríamos estar ganhando.

Este artigo propõe uma desconstrução dos tipos mais comuns de malware, não para reensinar o básico, mas para expor as verdades incômodas e as nuances operacionais que diferenciam a defesa reativa da proativa, o manual da experiência.

Vírus: O DNA da Infecção, Hoje Mais Silencioso e Subversivo

Antigamente, o vírus era a estrela do show, uma praga que se replicava ruidosamente, deixando um rastro óbvio de destruição. Sua detecção era, em grande parte, uma questão de assinaturas e boa higiene de endpoints. Essa era é passado. O vírus de hoje não busca protagonismo; ele prefere a sombra, a discrição.

A Verdade Não Dita: A ironia é que a evolução dos antivírus tradicionais forçou o vírus a se tornar mais perigoso. Ele se transformou em um agente polimórfico ou fileless, operando na memória sem deixar rastros no disco, tornando-se quase invisível para ferramentas que dependem de arquivos estáticos. Sua função primária, muitas vezes, é atuar como um loader ou dropper para malwares mais sofisticados, como um ransomware, ou estabelecer uma persistência discreta para futuras explorações. O “pró” para o atacante é a capacidade de “queimar” um payload inicial de baixo custo sem comprometer a operação principal. O “contra” para o defensor é a necessidade de um nível de visibilidade e análise comportamental que poucas soluções entregam nativamente, transformando a detecção em uma busca por agulhas em palheiros de dados de telemetria. É uma guerra de sutilezas.

Worms: A Proliferação Incontrolável e a Fragilidade da Conectividade

Worms são, em essência, o pesadelo de qualquer gestor de rede: a capacidade de se propagar exponencialmente, de forma autônoma, explorando as vulnerabilidades da própria conectividade que buscamos otimizar. Os eventos como WannaCry e NotPetya não foram meros incidentes; foram lembretes brutais da nossa interconectividade e da fragilidade do nosso ecossistema de patching.

O Desafio Operacional: O ponto crucial aqui não é a existência da vulnerabilidade – elas sempre existirão –, mas a velocidade da propagação e a dificuldade de contenção em larga escala. Um worm eficaz não espera permissão; ele varre, explora e replica-se em segundos, transformando sua rede em um vetor de ataque contra si mesma. A corrida contra o tempo se torna insana. O “pró” para o atacante é o baixo esforço para alto impacto. O “contra” para nós é a dolorosa lição de que segmentação de rede não é um luxo, mas uma necessidade fundamental, e que a gestão de vulnerabilidades em ambientes complexos é um calcanhar de Aquiles sistêmico. Quem já viveu um surto de worm sabe que a teoria da microssegmentação é linda no PowerPoint, mas a implementação prática e a manutenção da política são batalhas diárias e exaustivas.

Cavalos de Troia (Trojans): O Golpe Psicológico e a Porta dos Fundos Invisível

O Trojan é o mestre do engano. Ele não depende de vulnerabilidades técnicas complexas; ele explora a mais antiga e persistente vulnerabilidade humana: a confiança. Sua genialidade reside em ser exatamente o que você espera que seja, até que não seja mais.

O Pormenor Cruel: A sofisticação do Trojan não está em seu código, mas em sua engenharia social e em sua versatilidade pós-infecção. Um simples anexo de e-mail ou um download “inocente” pode instalar um Remote Access Trojan (RAT) que transforma seu endpoint em um espião particular, ou um banking Trojan que silenciosamente desvia fundos, ou ainda, o mais insidioso, um dropper para um ransomware. O “pró” para o atacante é a adaptabilidade e o uso de credenciais legítimas (do usuário) para bypassar defesas. O “contra” para nós é que, embora possamos treinar usuários, a falha humana é uma constante. A real defesa contra Trojans reside na capacidade de detectar comportamentos anômalos no endpoint – algo que vai além de uma varredura estática – e na habilidade de correlacionar eventos em múltiplas camadas para identificar a infiltração.

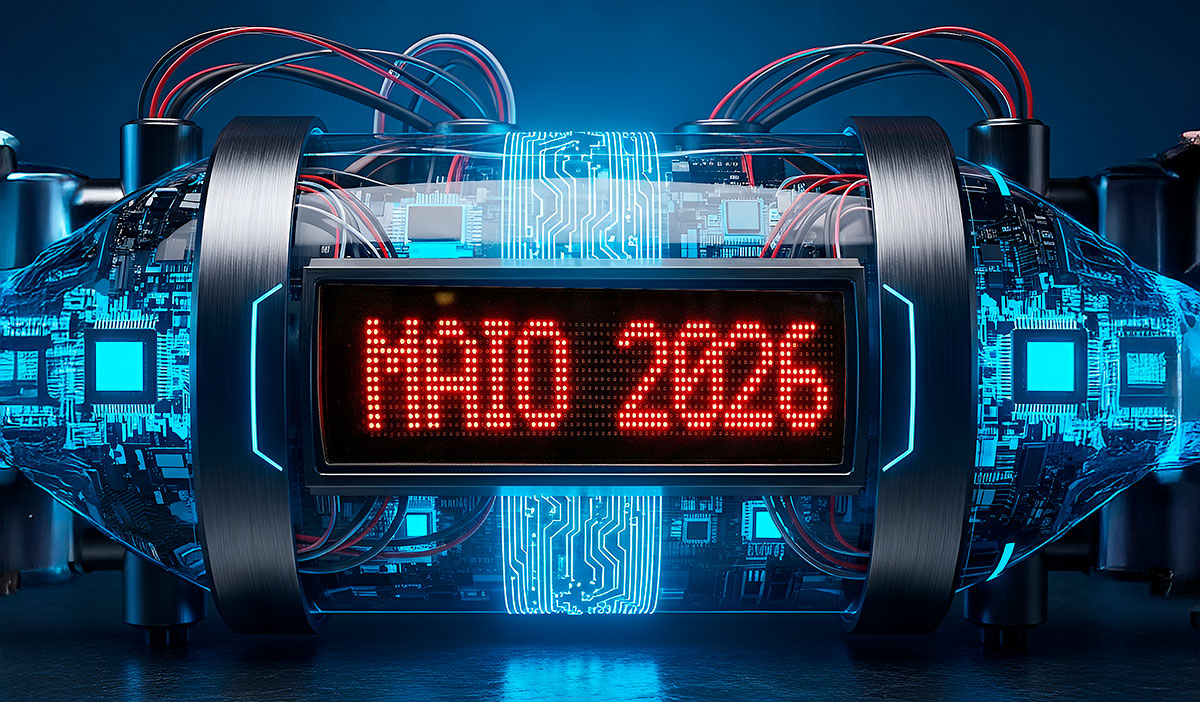

Ransomware: O Negócio Imoral e a Gestão do Caos Pós-Criptografia

Poucas ameaças redefiniram o panorama da cibersegurança como o ransomware. De um incômodo, ele se tornou uma indústria bilionária, um “negócio” cruel onde a moeda é o desespero e a refém é a continuidade operacional. A “dupla extorsão” — roubo de dados antes da criptografia — elevou a aposta, transformando um incidente técnico em um escândalo reputacional.

A Dicotomia da Recuperação: A ilusão de que backups salvam tudo é perigosa. Sim, backups são essenciais, mas o desafio reside na integridade, isolamento e velocidade da recuperação em escala. O ransomware moderno, muitas vezes, explora a rede por dias ou semanas, buscando e comprometendo os próprios backups. O “pró” para o atacante é a previsibilidade do lucro e o uso de ferramentas legítimas (Living off the Land) para evitar a detecção. O “contra” para o defensor é a decisão excruciante de pagar ou não, os custos exorbitantes de remediação que superam em muito o resgate, e a pressão imensa para restaurar operações sob escrutínio público e regulatório. A verdadeira batalha contra o ransomware não é apenas tecnológica; é uma luta contra o relógio e uma prova de fogo para a resiliência organizacional. Quem já viu uma empresa paralisada por ransomware entende que a conversa não é sobre “se”, mas sobre “quando” e “quão rápido conseguiremos nos levantar”.

Spyware: A Espionagem Silenciosa e a Drenagem Ininterrupta de Dados

O spyware é o espião digital. Sua astúcia não está no impacto imediato, mas na invisibilidade e persistência. Ele não grita; ele murmura, coletando informações sensíveis, credenciais e propriedade intelectual, transformando sua infraestrutura em um vazamento contínuo de dados.

O Custo Invisível: A grande falácia é subestimar o spyware como um simples “monitor de navegação”. Na realidade, ele pode ser um keylogger de credenciais de VPN, um screenshotter de reuniões confidenciais ou um exfiltrador de documentos técnicos. O “pró” para o atacante é o acesso a informações privilegiadas sem alarde, ideal para espionagem corporativa de longo prazo. O “contra” para nós é a dificuldade de detecção: ele se esconde em processos legítimos, usa canais de comunicação cifrados e opera abaixo do radar de muitas soluções de segurança. A ausência de um alerta ruidoso não significa ausência de comprometimento. A questão é: quão bem você realmente conhece o comportamento de cada dispositivo e usuário na sua rede?

Adware: O Incomodo que Sinaliza Riscos Sistêmicos

Frequentemente relegado à categoria de “problema menor”, o adware é a ponta do iceberg de vulnerabilidades e maus hábitos. É mais do que apenas banners irritantes; é um indicador de fragilidade e, potencialmente, um vetor para algo muito mais sinistro.

A Lição Subestimada: O adware não causa grandes manchetes, mas sua presença revela falhas fundamentais: política de software permissiva, ausência de controle sobre downloads, falta de conscientização do usuário. O “pró” para os desenvolvedores maliciosos é a monetização de baixo risco. O “contra” para o defensor é que ele degrada a produtividade e a experiência do usuário, sim, mas, pior, pode abrir portas para a instalação de malwares mais agressivos ou direcionar tráfego para sites de phishing. Ignorar o adware é como ignorar a febre em um paciente: pode não ser a doença principal, mas é um sintoma claro de que algo está errado e que, se não tratado, pode escalar para um problema maior. Ele nos lembra que a superfície de ataque é vasta e se estende até as escolhas mais triviais do usuário.

Rootkits: A Infecção Definitiva, o Domínio do Inimigo

Quando um rootkit se instala, a conversa sobre “detecção” e “remediação” muda drasticamente. Ele não apenas se esconde; ele subverte a própria capacidade do sistema de reportar sua verdadeira condição. É o nível mais profundo de comprometimento, a coroação do sucesso do atacante.

A Questão da Confiança: Um rootkit age nas camadas mais profundas do sistema operacional, até mesmo no kernel ou firmware, tornando-se praticamente invisível para ferramentas que dependem da própria integridade do sistema operacional comprometido. O “pró” para o atacante é a persistência quase indetectável e o controle total do sistema infectado. O “contra” para o defensor é a quebra completa da confiança: se há um rootkit, nenhum log, nenhum processo, nenhum relatório do sistema pode ser considerado verídico. A detecção exige análises forenses complexas, muitas vezes offline, e a remediação frequentemente implica a formatação total e reinstalação. É uma batalha onde o inimigo não apenas invadiu sua casa, mas trocou todas as fechaduras e apagou as câmeras de segurança.

O Pragmatismo da Defesa Moderna: Mais que Ferramentas, uma Filosofia

A realidade do malware moderno exige de nós, profissionais de segurança, um nível de compreensão que vai além da ficha técnica. Exige uma visão pragmática dos desafios operacionais, dos vieses humanos e das lacunas que a complexidade de TI cria. Não se trata apenas de adquirir ferramentas, mas de integrar inteligência, automação e, acima de tudo, um profundo conhecimento das táticas e motivações do adversário.

A Scunna entende essa realidade. Não nos limitamos a oferecer tecnologias isoladas; fornecemos uma arquitetura de defesa integrada que endereça esses desafios velados. Com um Cyber Defense Center (CDC) que transcende o SOC tradicional, capacitações em XDR para visibilidade holística, SOAR para a orquestão da resposta e contenção, soluções robustas de Cloud Security, Network Security, Data Protection, PAM, uma gestão proativa com CTEM, e a aplicação de IA em toda a cadeia, nossa proposta é clara: transformar o desafio da ameaça em uma vantagem operacional. Porque no xadrez da cibersegurança, não basta mover as peças; é preciso entender a mente do oponente e as implicações de cada movimento. A resiliência não é um estado, mas uma constante evolução, e estamos aqui para liderá-la ao seu lado.

Texto feito em parceria com Leonardo Antonini | Suporte Interno